해당 문제는 WEB 문제에서 세 번째로 출제된 문제다.

→ 이전문제 :

n00bz CTF 2023 - [Web] Robots

해당 Challenge 문제는 'Club N00b' 다음으로 출재된 문제다. 대놓고 'Robots' 파일에 대한 여부를 묻고 있어 금방 풀거라 생각했다. 심지어 문제 안내 문장으로 '웹 크롤러들에게 사이트 색인화 방법을

tistory.kaiht.xyz

※ 해당 Write up 을 뒤늦게 작성하기 위해 CTF 페이지에 접근하였으나 페이지가 삭제되어 접근이 불가했다. - 2023.08.25

우선 해당 문제의 제목은 'Secret Group' 이라고 되어있다.

이전 문제 유형들도 마찬가지고 제목을 보았을 때 판단된 건 일반 이용자 권한 이외 타 권한으로 서버에 접근하는 방법을 묻지 않을까 하는 추측이였다.

http://challs.n00bzunit3d.xyz:31401/

브라우저 내 화면을 확인하면 페이지 접근 클라이언트가 관리자가 아니며, 해당 페이지는 관리자만이 접근할 수 있다 메시지를 전달하고 있다. html 화면에선 해당 문장 이외 정보가 없어 패킷을 확인했다.

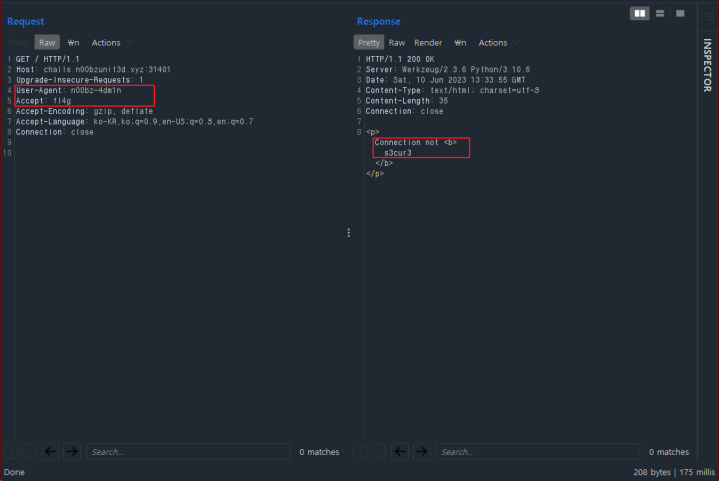

해당 패킷 헤더도 다를바가 없었으나, 사용자를 판단할 수 있는 값을 대표적으로 User-Agent 값이 있어 값을 변조하여 요청을 시도해봤다.

User-Agent 값을 첫번 째 페이지에서 확인 가능한 'n00bz-4dm1n' 값으로 변조하여 전달한 결과, 서버에선 앞서 나온 결과와 다른 문자열을 내놓았다. 수신된 값에선 Accept 값이 잘못되었다 말하고 있으며 마지막 단어로 fl4g 값을 전달하였다. 해당 Accept 값도 User-Agent 값과 동일하게 응답 값을 참고하여 fl4g 로 작성 후 전달을 요청한다.

Accept 값을 변조하였더니 이번엔 Connection 값을 변조하라고 응답 값에 노출된다.변조하라고하면 해봐야지 뭐.

이번엔 Referer 값이 맞지 않는다 나온다. 요청 헤더 값 내 특정 헤더인 'Referer' 이 존재하지 않으므로 작성해서 전달해주었다.

4번이나 했는데 (...) 이젠 'Give-Flag' 값이 아니라고 한다. 'Give-Flag' 라는 이름의 헤더 값을 삽입하여 전달해보자.

해당 문제는 기본적으로 '헤더를 너가 변조해서 요청하는 생각을 할 수 있어?' 라는 의도가 있었다 생각되며 추가적으로 선언되어있지 않은 헤더에 대한 값을 추가하여 요청이 가능하냐 라는 의도도 다분하다 생각이 든다.

n00bz{y0u_4r3_n0w_4_v4l1d_m3mb3r_0f_th3_s3cr3t_gr0up!}

'Write-Up > 2023-n00bz_CTF' 카테고리의 다른 글

| n00bz CTF 2023 - [PWN] Flag Shop (0) | 2023.08.25 |

|---|---|

| n00bz CTF 2023 - [Web] Robots (0) | 2023.06.11 |

| n00bz CTF 2023 - [Web] Club_N00b (0) | 2023.06.11 |