최근 LLM 서비스가 급부상하면서 LLM을 이용하여 취약점 분석에 꽤나 많은 도움을 줄 수 있다.

물론 LLM 서비스에 의존하다 보면 지속적으로 LLM 만 사용하게 될 수도 있지만 본인이 미쳐 확인하지 못한 구간이나 특정 취약점에 대한 포인트를 찾게 되는 경우 굉장히 편리하게 사용할 수 있다.

하지만 Claude 자체가 Burpsuite 내 모든 기록에 대한 접근 및 기능을 사용할 수 있어서 편리하게 사용할 수 있으나 다음과 문제가 존재하는 것은 당연하니 완벽하게 취약점 분석할 때 감안하고 사용해야 한다.

- Claude Default 및 Claude Pro 멤버쉽의 경우 어느 정도 사용 용량이 정해져있어 답변 도중 사용이 끝날 수 있다.

- Claude Default 및 Claude Pro 멤버쉽은 특정 프롬프트의 내용이 굉장히 많을 경우, 새로운 프롬프트를 생성하여 다시 사용해야 한다.

- Claude Default 및 Claude Pro 특성상 불러올 수 있는 데이터의 크기가 제한적이라 Burpsuite 내 모든 내용을 참고하거나 불러올 수 없으므로 명확하고 세부적으로 Burpsutie 내 내용을 호출해야한다.

(예시 - Burpsutie #23 번 항목인 kaiht.kr 내 /server/service?test=xss 항목에 대해 분석해줘. SSRF 취약점이 의심되고 있어.) - 모든 LLM이 마찬가지이지만 해당 기능 자체가 Claude 서버와 연동되고 있으므로 보안상 노출되지 않는 범위까지 데이터가 입력되거나 노출될 수 있다. 따라서 기능 이용 후 해당 프롬프트를 삭제하거나 허가 받아 사용 되어야한다.

참고: Burp Suite + Claude AI: Connect Using MCP Server (2025 Setup)

Burp Suite + Claude AI: Connect Using MCP Server (2025 Setup)

If you’re looking to enhance your Burp Suite workflow with the help of AI and if you don’t have burp pro but want something cool and dope with burp sui...

hacklido.com

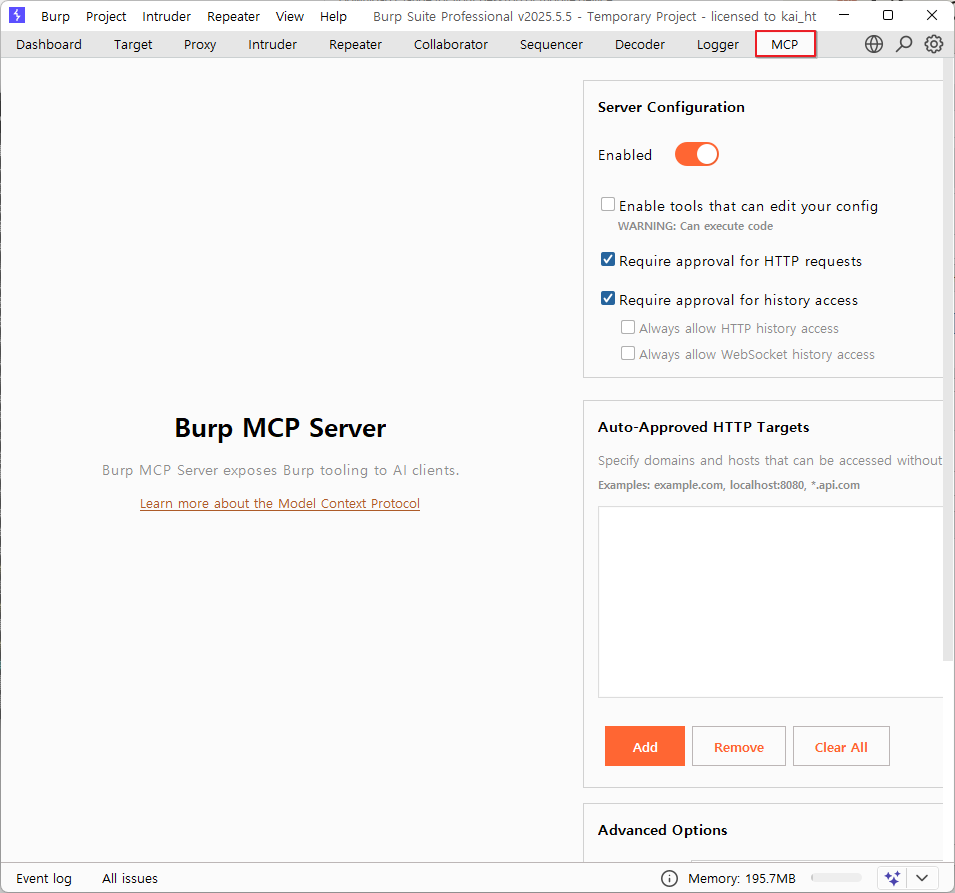

본 기능을 위해선 다음과 같은 설정이 요구된다.

- Burpsuite 내 MCP Server Extended

- Burpsuite 에서 지원하는 확장 기능이 요구된다. 해당 MCP 서버를 이용하여 Claude 와 Burpsuite 를 연결한다. (127.0.0.1:9876)

- 당연히 Claude 를 이용하여 Burpsuite 를 이용하는 것이므로 Claude 설치가 요구된다.

Windows 내 설치: winget install Anthropic.Claude --source winget

우선 Claude Desktop 을 설치해주자. 설치 이후 프로그램 사용을 위해서 구글 로그인이든 신규 가입 이후 로그인이든 계정이 요구되니 로그인을 수행해주자.

프로그램 설치: Download Claude

프로그램 설치 이후, Burpsuite 에 접근해서 Extentions 탭에서 MCP Server 을 검색해서 추가시켜준다.

→ 만에하나 검색이 되지 않는 경우 다음 링크를 확인하여 수동 확장시켜준다.

GitHub - PortSwigger/mcp-server: MCP Server for Burp

MCP Server for Burp. Contribute to PortSwigger/mcp-server development by creating an account on GitHub.

github.com

해당 앱을 설치하면 다음과 같은 화면 확인이 가능하다.

이후 우측 하단을 확인해보면 Install to Claude Desktop 이라는 기능이 존재하는데, 해당 기능을 클릭한다.

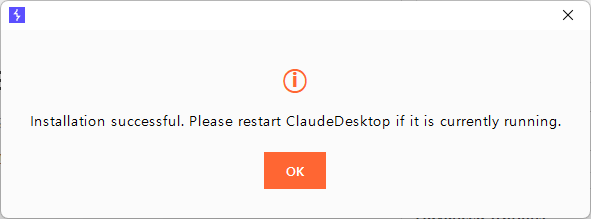

해당 기능을 활성화하면 진짜 설치할거냐 라고 물어보는데 YES, OK 해서 다음 스텝으로 넘어가주자.

이후 알림창에서 나온대로 재시작이 필요하다.

Claude Desktop 재시작 이후 화면을 확인해보면 프롬프트 설정에서 다음 burp 옵션이 활성화되어 추가된 것을 확인할 수 있다.

해당 메뉴를 확인해보면 web socket 에 접근할 것인지, http 요청하는 것을 claude 에서 수행할 것인지 등등 많은 옵션이 존재하는데, 해당 옵션을 이용하여 Claude 로 생성된 요청이나 encode 및 decode, 그리고 Introducer 공격도 가능하다.

연동한 상태에서 LLM 사용 시, 다음과 같은 권한 확인 창이 출력되는데, 이때 허용을 해주면 된다.

허용을 해주면 다음과 같은 결과를 얻을 수 있다.

(질문 내용: [Burpsuite 내 Scope 대상 등록 후] Scope 대상에 대한 웹 취약점 진단을 시작해줘.)

'Tools > Burpsuite' 카테고리의 다른 글

| Jython Extentions in Burpsuite (0) | 2025.07.02 |

|---|---|

| Install Certification File in Rooting Device (0) | 2025.02.12 |

| Burpsuite Settings - Custom Certification Create (0) | 2023.03.11 |