취약점 CVE-2025-32463 에 대한 실습을 하기 위한 환경세팅 방법을 정리한 글이다.

해당 취약점에 대한 정리에 대해 서술한 글의 경우, 아래 글을 참고하도록 하자.

해당 취약점의 경우, 모의해킹이나 블랙박스, RED 팀 등에서 유용하게 사용할 수 있을 것이라 판단되었고 그에 따른 임의 시나리오를 위한 환경 구성을 위해 환경 구성관련 게시글을 작성하였다.

해당 게시글은 환경 세팅에 대한 게시글이므로 CVE 실습 상세내역은 이후 작성되는 다음 게시글을 확인하자.

CVE-2025-32463

지난 6월 30일 sudo 패키지 관련 취약점이 발표되었다. 해당 취약점은 sudo 버전 1.9.17 이전 버전에서 --chroot 옵션을 악용하여 일반 사용자가 루트 권한을 탈취할 수 있는 보안 결함이다.sudo 패키지에

tistory.kaiht.kr

본 취약점 실습 환경은 본인이 모의해킹 컨설턴트 시작에 앞서 임의 모의해킹 연습을 위해 작성한 게시판 페이지 서버를 이용하였다.

해당 서버는 보다 쾌적한 웹 서버 운영을 위하여 컨테이너 환경으로 구성하였으며, 해당 서버 내 (컨테이너 환경)에서 필요한 것이 부가적으로 요구되어 작성하였다. 일반 리눅스 서버라면 #2 스텝부터 수행하면된다.

본인의 경우 실습 웹 게시판 서버가 존재하여 해당 서버 내에서 패키지 설정에 관련된 것만 다룬다.

특정 리눅스 버전에서 해당 취약점이 안되는 경우가 존재하므로 확인이 필요하다.

- 웹 게시판 서비스는 본인이 만들든가 하자.

1. 피해 대상 서버 내 sudo 설치 여부 확인

본 취약점은 당연하게도 sudo 구조 상의 취약점 이므로 sudo가 설치되어있어야 한다.

일반적인 컨테이너에는 sudo 나 추가 패키지가 없는 경우가 존재하여 설치해주어야한다.

2. 패키지 설치 준비

본 CVE에서 사용되는 sudo 버전은 다음과 같다.

| 1.9.14 ~ 1.9.17p1 |

각 서버마다 지원되는 버전이 다를 수 있으므로 확인이 필요하다.

본인의 경우 공식 소스를 다운로드 받아 직접 컴파일을 수행하였다. - 본 서버에서 apt install sudo==1.9.14 가 안되어서 강제로 했다.

- 물론 wget 등 패키지는 본인이 알아서 받아야한다.

wget 으로 소스코드를 받아야되기도 하니 우선 받아주자.

이후 소스코드 컴파일을 위한 gcc도 받아야한다.

+ 본인의 경우 실습 환경에서 포트포워딩 설정 제안이 있어 임의 네트워크 연결을 위해 중계 서버를 설정하였다.

중계서버 zrok 설정 방법 -

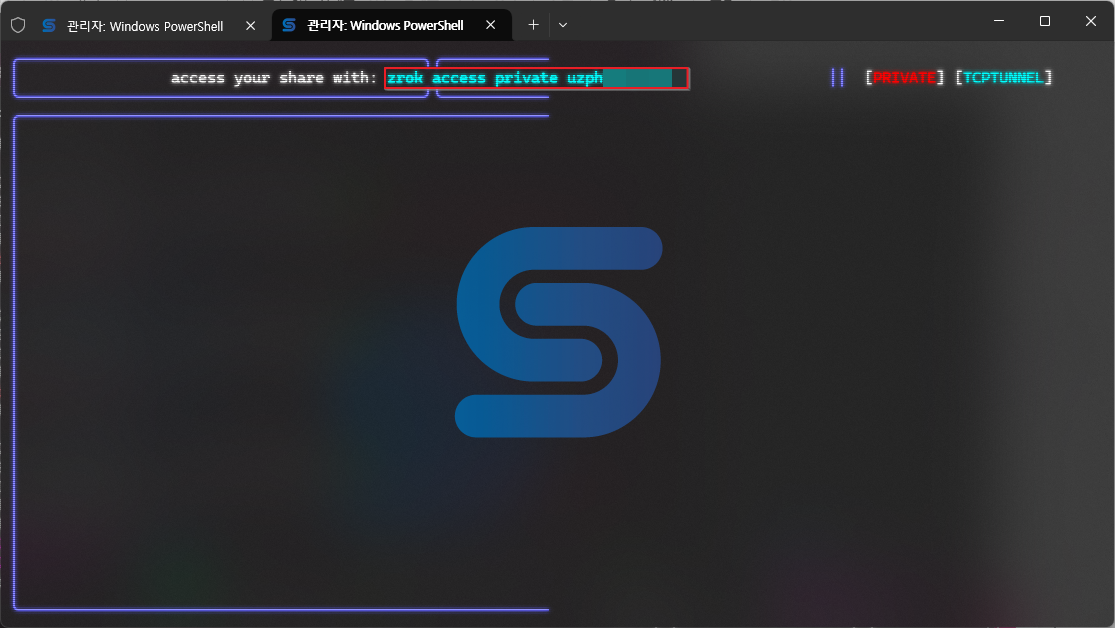

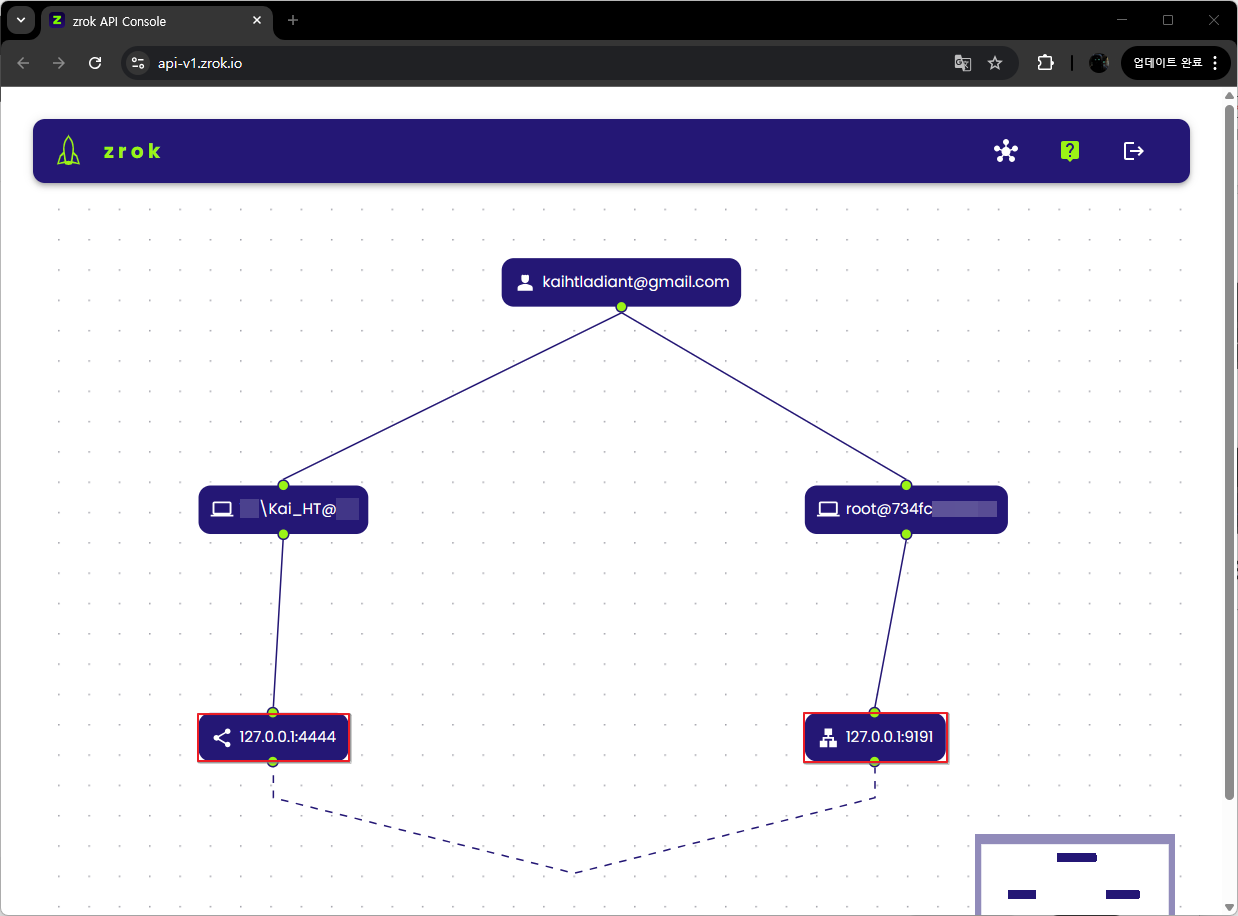

중계서버 서비스인 zrok 회원 가입 이후, 발급된 zrok 캐시 값을 이용하여 공격자 및 공격 대상 서버 내 네트워크 연결을 수행한다.

해당 터널링 이후 공격 대상 서버와 공격지의 TcpTunneling 여부를 확인한다.

Tcp 터널링으로 공격지에서는 localhost 의 4444 포트로, 공격 대상 서버의 경우 localhost 9191 포트로 연결이 가능하다.

두 패키지 설치가 끝났다면, sudo 설치할 준비가 모두 완료된다.

3. 서버 내 CVE 에 취약한 sudo 설치

요구되는 패키지가 모두 설치되었다면 다음 명령어를 이용하여 패키지 설치를 수행하면된다.

// 1. sudo 소스파일 다운로드

wget https://www.sudo.ws/dist/sudo-1.9.14.tar.gz

// 2. sudo 소스파일 압축 해제

tar -xf sudo-1.9.14.tar.gz

// 3. sudo 소스파일 컴파일 및 make 수행

cd sudo-1.9.14

./configure --prefix=/usr

make

// 4. sudo 설치

sudo make install위 명령은 순서대로 수행해도 되고, 그냥 쉘파일로 만들어서 수행해도 된다.

그냥 본인 편한대로 패키지 설치하면 될 듯하다.

sudo 패키지 설치 이후, 다음 명령을 통해 설치 여부 확인이 가능하다.

sudo --version

해당 시스템 환경은 이 정도면 되고, 가장 중요한 업로드 취약점 서버는 직접 구축해보자.

참고:

272255 – [PATCH] security/sudo: Update to 1.9.14

Update sudo to 19.14 no flags Details | Diff

bugs.freebsd.org

sudo - Solaris package

Install sudo on Solaris 10 and 11: pkgadd -d http://get.opencsw.org/now /opt/csw/bin/pkgutil -U /opt/csw/bin/pkgutil -y -i sudo /usr/sbin/pkgchk -L CSWsudo # list files See also: Getting started with OpenCSW Package details Dependencies ( 6 ) Oracle / Sun

www.opencsw.org

RPM resource sudo(x86-64)

rpmfind.net

sudo - Debian Package Tracker

Among the 7 debian patches available in version 1.9.16p2-3 of the package, we noticed the following issues: 3 patches where the metadata indicates that the patch has not yet been forwarded upstream. You should either forward the patch upstream or update th

tracker.debian.org

Releases · sudo-project/sudo

Utility to execute a command as another user. Contribute to sudo-project/sudo development by creating an account on GitHub.

github.com

More info with -ll in sudo 1.9.15

Version 1.9.15 of sudo gives more detailed information when using the -ll option. For commands, it adds the rule that allows it. Without a command parameter, it lists rules affecting a given user. It also prints which file contains the given rule, making d

www.sudo.ws

'CVE Analyze > CVE-2025-32463' 카테고리의 다른 글

| CVE-2025-32463 (2) | 2025.07.29 |

|---|